L'importance de la cybersécurité pour les cliniques et les soins de santé

L'importance de la cybersécurité pour les cliniques et les soins de santé

Avec des services de santé de plus en plus coûteux, le vieillissement de la population et l'augmentation des maladies chroniques, le secteur de la santé est en proie à un grand désespoir. Sans parler de la menace de cyberattaques dont il est clairement la cible.

Dans les jours qui ont précédé la brèche de sécurité chez LifeLabs, survenue en novembre 2019, les inquiétudes étaient nombreuses des deux côtés de l'équation. Les patients étaient préoccupés par la fuite de leurs informations vers les cyber-attaquants et par ce que cela pouvait constituer. Afin de remédier à la situation, LifeLabs s'est associé à Transunion et a offert à ses clients une assurance contre le vol d'identité de 12 mois.

Mais cela s'est fait avec hésitation, comme nous devrions le souligner, Transunion a également eu sa propre brèche de sécurité entre juin et juillet 2019, où les données personnelles de 37 000 Canadiens ont été compromises, ce qui a fait que les clients de LifeLabs se sont inquiétés de la transmission de plus d'informations à une entreprise qui traite avec d'autres entreprises du même type.

Pourquoi soulever cette question ? C'est simple, il est de la responsabilité du fournisseur de services de sécuriser les données et de limiter l'accès des cybercriminels à ces informations.

Voici une courte liste des infractions commises au cours des dernières années (2019) et le décompte final des clients ou des dossiers concernés.

- LifeLabs : 15 millions de clients canadiens touchés.

- Transunion : 37 000 clients canadiens concernés.

- Equifax : 143 millions de clients touchés dans le monde - 19 000 Canadiens

- CapitalOne : 106 millions d'enregistrements

- Evite : 100 millions de records

- DoorDash : 4,9 millions d'enregistrements

- American Medical Collection Agency : 20 millions de dossiers

- Zoll Medical : 277000 dossiers

- Georgia Tech : 1,3 million d'euros

- FEMA : 2,3 millions d'enregistrements

Considérez ceci, 60% des PME font faillite dans les 6 mois suivant l'attaque. Selon le groupe Herjevac, la cybercriminalité coûtera au monde 6 000 milliards de dollars d'ici 2021, contre 3 000 milliards de dollars à partir de 2015.

Il se peut que vous ayez été victime d'une violation sans le savoir.

Si votre organisation peut détecter une brèche dans les 100 jours suivant l'attaque, cela lui donne 100 jours d'avance. Une étude alarmante a révélé que les entreprises américaines mettaient en moyenne 206 jours pour détecter une violation, ce qui représente une légère augmentation par rapport à la moyenne des années précédentes (201 jours).

https://www.itgovernanceusa.com/blog/how-long-does-it-take-to-detect-a-cyber-attack

Plus alarmant encore est le fait que les cadres supérieurs de nombreuses organisations semblent penser qu'ils ne seront pas visés par les cyberattaques, ce qui, à notre avis, est une invitation ouverte à se faire pirater.

Les informations personnelles sur la santé de votre patient sont-elles en danger ?

Si vous avez prêté une attention superficielle à l'actualité, vous savez sans doute que les organismes de santé deviennent la cible des cybercriminels. Par conséquent, si vous lisez ceci, cela fait de vous une personne avant-gardiste qui a reconnu l'importance de protéger les informations de santé de vos patients et, en fin de compte, d'éviter que votre entreprise ne fasse les gros titres.

Comment les hackers entrent

Certains peuvent mettre en cause des erreurs internes ou des négligences des prestataires de soins de santé qui, dans la plupart des cas, sont des moyens de pénétration courants pour les pirates informatiques.

- Ne pas protéger les ordinateurs portables

- Utiliser le CC au lieu du BCC lors de l'envoi de courriers électroniques de patience

- Ne pas outrepasser les identifiants de connexion des anciens employés après la cessation d'emploi.

Les cliniques et les centres de recherche qui travaillent avec des centaines, voire des milliers de fournisseurs, sont autant d'éléments qui créent également une cyber-vulnérabilité. Le problème survient lorsqu'une information de contact a été compromise par des pirates informatiques et utilisée pour collecter des informations auprès d'employés peu méfiants. La plupart des violations sont possibles dans les cliniques ou les centres de santé de petite ou moyenne taille, les pirates se faisant passer pour des employés d'autres organisations.

La cybersécurité n'est-elle pas un métier de l'informatique ?

La plupart des pirates informatiques n'aimeraient rien de plus que de collecter des informations de connexion sur un cadre supérieur, considérant que toute information qu'ils demandent sous cette apparence leur sera remise sur un plateau d'argent. Cela soulève également l'importance de former le personnel pour qu'il soit mieux équipé contre ce genre d'attaques, ce qui devrait être une pratique courante pour les PME.

Dans tout lieu de travail commun, les employés sont constamment évalués et rémunérés en fonction de leur productivité. Ils consacrent ainsi toute leur attention à l'accomplissement de leurs tâches, à la réalisation des projets et au respect des délais, mais qu'en est-il de la sécurité ?

La question est donc de savoir combien valent les données ? 500 000 $ ? 1 million de dollars ? Plus ? Il incombe à chaque personne faisant partie de l'organisation d'être vigilante et d'assumer une certaine responsabilité à l'égard des personnes avec lesquelles elle communique, mais, en l'absence de directives ou de processus appropriés, cela peut mettre l'organisation dans son ensemble en danger d'une attaque, créant ainsi davantage de vulnérabilités. Les entreprises de cybersécurité peuvent aborder tous ces problèmes et aider les PME de toutes tailles à créer une solution adaptée à leurs besoins.

Sauriez-vous si votre équipement clinique a été piraté ?

IOT Évaluation des risques : De nombreuses organisations ne savent même pas combien d'appareils sont connectés à leur environnement, ce qui rend leur sécurité vulnérable. Le nombre croissant d'attaques par déni de service distribué (DDoS) lancées à l'aide de dispositifs IOT souligne clairement la nécessité de renforcer la sécurité. La plupart de ces attaques sont le fait de botnets dont la plupart sont constitués de dispositifs IOT détournés. Ces attaques peuvent provoquer une perturbation majeure pour l'organisation. On en est arrivé au point où le gouvernement américain a introduit une législation pour obliger les fournisseurs à assurer la sécurité de base des dispositifs IOT.

Quels sont les défis à relever ? Avec des milliards d'appareils intelligents qui partagent et communiquent des données par le biais d'IOT et un nombre remarquable d'appareils qui se connectent chaque jour, le défi complexe consiste à déterminer qui régit l'autorisation de voir et d'utiliser toutes ces données.

En outre, suivre le rythme de la demande croissante est un autre défi en soi. Même avec la mise en place de normes de sécurité, il est encore difficile de déterminer où se trouvent les données provenant de l'IOT, où elles vont et comment les contrôler.

Cette grande dispersion des données crée une large surface d'attaque pour les cybercriminels.

Les solutions IOT :

L'internet des soins de santé connaît une croissance rapide et est alimenté par certains des éléments suivants :

- Progrès technologiques

- Demande croissante de traitements et de gestion des maladies à moindre coût

- Meilleure accessibilité de l'internet à haut débit

- Collaboration des grandes entreprises de TI avec les organismes de santé

- Diminution du prix des capteurs

Compte tenu du fait que dans les hôpitaux d'aujourd'hui, il y a près de 10 à 15 appareils par lit, ces appareils sont destinés à améliorer les soins aux patients ; que se passerait-il donc s'ils étaient soudainement piratés ? Cela peut avoir des conséquences de vie ou de mort. Bien que personne ne soit mort à cause d'un pacemaker piraté, la possibilité que cela se produise existe. Cela s'étend à de nombreux autres appareils qui sont utilisés quotidiennement par de nombreux praticiens, médecins, ...

Comment protéger les dispositifs de soins de santé de l'IOT :

Voici 4 étapes pour faire face aux risques.

- Effectuer des évaluations régulières des risques pour déterminer le profil de risque de toutes les technologies utilisées et pour aider à décider des contrôles à mettre en œuvre.

- Profiter de solutions spécifiques pour identifier, filtrer et sécuriser les dispositifs médicaux.

- N'oubliez pas les principes de base de la cybersécurité. L'accès au système doit être limité à ceux qui en ont besoin, les gestionnaires de mots de passe doivent être utilisés pour éviter les mots de passe faciles à casser et les correctifs logiciels fournis par les fournisseurs doivent être appliqués lorsqu'ils sont publiés. Les réseaux Wi-Fi devraient être cryptés, tout comme les mémoires de données portables et les disques durs des appareils portables. Plus important encore, une protection robuste des réseaux devrait être appliquée et revue souvent.

- Utilisez des programmes de formation pour vous assurer que le personnel sait comment repérer les menaces et ce qu'il doit faire lorsqu'il les trouve. Organisez régulièrement des séances de mise à niveau pour renforcer les principes.

Gestion des informations et des événements de sécurité (SIEM)

Qu'est-ce que le SIEM ? En bref, il s'agit de produits et de services logiciels combinés pour fournir une analyse en temps réel des alertes de sécurité générées par les applications et le matériel réseau. En d'autres termes, c'est l'équivalent de "l'œil dans le ciel" que l'on trouve dans un casino.

C'est votre façon de surveiller, de corriger et de chasser les menaces en permanence.

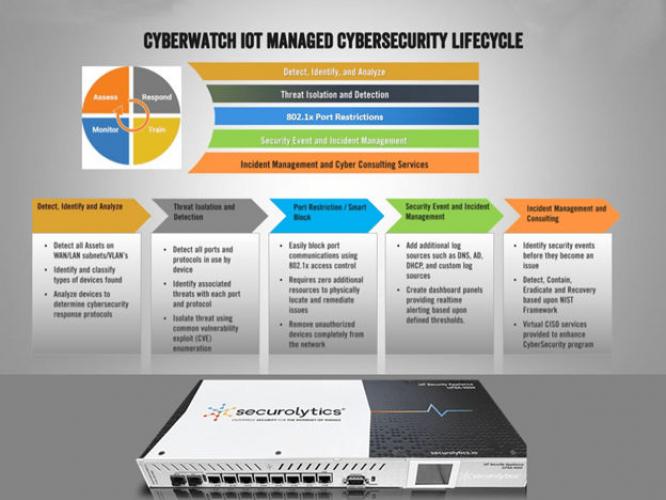

Découvrez les solutions de Secur-Itech pour les PME

Les services de chasse aux menaces et de détection de la vulnérabilité offrent aux organisations la possibilité de détecter, d'enquêter et de remédier à des attaques potentielles ou réussies sur leurs systèmes, réseaux et applications. Les entreprises de cybersécurité peuvent vous fournir l'infrastructure dorsale, les services de mise en œuvre et les procédures de chasse aux menaces. Comme il n'existe pas de solution unique, il est important que l'organisation et le fournisseur de services de cybersécurité se renseignent sur l'écosystème afin de relever les défis qui lui sont posés.

Note finale

Nous vous remercions d'avoir pris le temps de lire cet article et nous espérons que vous resterez vigilant dans votre fonctionnement quotidien.

Si vous avez des questions concernant la cybersécurité ou si vous souhaitez savoir comment protéger au mieux votre organisation, n'hésitez pas à nous contacter par courrier électronique ou à remplir un formulaire sur notre site et il nous fera grand plaisir de vous contacter.

Obtenez une consultation gratuite, sans conditions.

Distributions Secur-ITech

Postes connexes

Dernier point et Internet des objets définis par la sécurité

Il faut accorder une grande attention à la sécurisation des points d'extrémité ou des dispositifs IOT tels que les ordinateurs de bureau, les ordinateurs portables, les téléphones mobiles et autres dispositifs.

Lire la suiteImportance de la cybersécurité pour les organisations pharmaceutiques

Il n'est pas surprenant de savoir que les entreprises pharmaceutiques sont l'équivalent d'un buffet d'informations pour tout cybercriminel qui veut en tirer profit.

Lire la suiteFaites travailler CyberWatch Security pour votre petite ou moyenne entreprise

Aujourd'hui, les propriétaires de petites et moyennes entreprises pensent qu'ils sont dans le vert et que les cybercriminels sont après les gros entreprises. La vérité est que les cybercriminels sont avides de trouver TOUT point faible.

Lire la suite